<Inhoudsopgave>

<Inhoudsopgave>Let op: een aanzienlijk deel van de hieronder vermelde informatie is door tijdgebrek pas eind december 2002 beschikbaar.

Abonneer u op de nieuwsbrief dan houd ik u op de hoogte.

Wenst u in de tussentijd informatie te ontvangen die hieronder nog ontbreekt; zend dan een e-mail aan de auteur.

<In het boek genoemde

documenten>

<In het boek genoemde

documenten>

<Errata>

<Aan- en afmelden op de nieuwsbrief>

Welkom op de website behorende bij het boek 'Praktijkgids Code voor Informatiebeveiliging'.

Organisaties zijn zich bewust van de noodzaak

informatie te beveiligen maar zijn vaak niet in staat dit proces vorm te geven.

Technische oplossingen zijn noodzakelijk maar informatiebeveiliging is veel meer

een managementvraagstuk dan een technisch probleem. In deze praktijkgids staat

beschreven hoe dit managementproces vormgegeven moet worden.

In

2000 werd Part 1 van de Engelse Code of Practice for Information Security

Management,

waarin het managementsysteem voor informatiebeveiliging wordt beschreven,

overgenomen als wereldwijde standaard

ISO/IEC 17799. Ook kwam dat jaar de vertaling

van Part 1 en Part 2 als 'Code

voor Informatiebeveiliging' bij het Nederlands Normalisatie-instituut

beschikbaar.

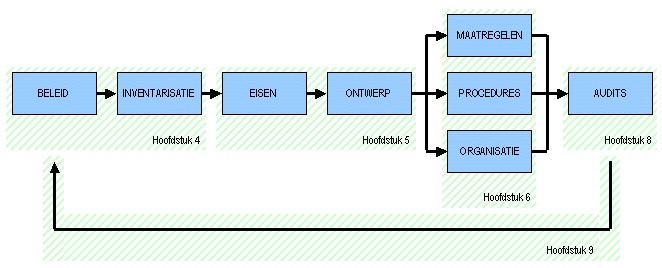

Dit boek beschrijft de invoering van de CvIB in acht

stappen (zie onderstaande figuur).

Naast een inleiding tot deze norm en een uitgebreid overzicht van

hulpmiddelen zoals checklists en verwijzingen bevat het boek informatie over het

opstellen van beleid en eisen, het uitvoeren van een inventarisatie en over

risicomanagement. Ook komen implementatie van maatregelen en het opstellen van

procedures alsmede het verhogen van bewustzijn, het auditproces en certificatie

aan bod.

Naast een inleiding tot deze norm en een uitgebreid overzicht van

hulpmiddelen zoals checklists en verwijzingen bevat het boek informatie over het

opstellen van beleid en eisen, het uitvoeren van een inventarisatie en over

risicomanagement. Ook komen implementatie van maatregelen en het opstellen van

procedures alsmede het verhogen van bewustzijn, het auditproces en certificatie

aan bod.

Met dit boek en uw eigen

exemplaar van de Code voor Informatiebeveiliging bent u in staat ook binnen

uw organisatie informatiebeveiliging gestructureerd vorm te

geven!

De

Code voor Informatiebeveiliging (publicatie SPE 20003) wordt uitgegeven door het Nederlands Normalisatie-instituut

(NEN) in Delft. De auteur van de 'Praktijkgids Informatiebeveiliging' is docent

bij de NEN

cursus over de CvIB. De inhoud van het boek is mede gebaseerd

op de opmerkingen van de ruim 200 cursisten die sinds november 2000 deze cursus hebben gevolgd.

De

Code voor Informatiebeveiliging (publicatie SPE 20003) wordt uitgegeven door het Nederlands Normalisatie-instituut

(NEN) in Delft. De auteur van de 'Praktijkgids Informatiebeveiliging' is docent

bij de NEN

cursus over de CvIB. De inhoud van het boek is mede gebaseerd

op de opmerkingen van de ruim 200 cursisten die sinds november 2000 deze cursus hebben gevolgd.

|

Auteur: |

Ing. Ernst J. Oud CISA (Certified Information Systems Auditor - zie www.isaca.org) |

|

Uitgever: |

|

|

ISBN: |

90 5261 427 X |

|

Aantal pagina's: |

197 |

|

Prijs: |

€ 29,95 |

| Let op; tijdelijk € 5,- korting - zie de website van Academic Service! | |

| Verschijningsdatum: | Medio november 2002 |

Klik ![]() of

of ![]() om het boek te bestellen, klik hier

voor een preview (twee paragrafen uit hoofdstuk 8).

om het boek te bestellen, klik hier

voor een preview (twee paragrafen uit hoofdstuk 8).

Het boek is te bestellen vanaf de website van Academic Service. U kunt ook een bestelformulier downloaden.

Zie tevens de catalogus Najaarsaanbieding 2002 Informatica op de website van Academic Service.

Klik hier voor enkele boekbesprekingen.

Voorwoord Dhr. dr. ir. P.L. Overbeek RE - KPMG Information Risk Management Inhoudsopgave Hoofdstuk 1 Inleiding Hoofdstuk 2 Achtergrond van de Code voor Informatiebeveiliging Hoofdstuk 3 Introductie van het stappenplan Hoofdstuk 4 Beleid en inventarisatie Hoofdstuk 5 Eisen en risicomanagement Hoofdstuk 6 Maatregelen, procedures en organisatie Hoofdstuk 7 Communicatie en bewustwording Hoofdstuk 8 Audit en certificering Hoofdstuk 9 Verbeteren Bijlagen Verwijzingen naar hulpmiddelen Checklist benodigde documenten Checklist deel II Informatie over de herziene BS7799-Part 2:2002 Aan de slag met Business Continuity Management Index5

Zolang het boek nog niet verschenen is zijn niet alle onderstaande links functioneel!

![]() Extra

informatie beschikbaar gekomen na publicatiedatum:

Extra

informatie beschikbaar gekomen na publicatiedatum:

|

Nut |

LAAG |

HOOG |

| Weerstand, kosten, complexiteit | ||

| HOOG | Categorie 4; Wachten met invoering, achter in de rij plaatsen | Categorie 3; Oorzaken analyseren, barrières wegnemen |

| LAAG | Categorie 2; Snel doen, mooi meegenomen | Categorie 1; Implementatie moet snel en efficiënt geregeld kunnen worden |

Toelichting: De in de risicoanalyse geselecteerde maatregelen in categorie 1 en 2 pakt u direct aan. Voor de maatregelen in categorie 3 start u nadere studie hoe u de weerstand wegneemt, omgaat met de hoge kosten en de complexiteit. De maatregelen in categorie 4 doet u als laatste. Deze tabel rubriceert de maatregelen niet naar de mate waarin ze risico minimaliseren. Dat is belangrijk; de maatregelen die de grootste risico's wegnemen op de meest kritische processen of MAPGOOD componenten plaatst u direct in categorie 1, 2 of 3 maar nimmer in 4!

In het boek genoemde of anderszins nuttige documenten:

Opmerking:

Wegens het auteursrecht kan ik u het wachtwoord van de aangepaste checklist voor deel I alleen toezenden indien u het boek 'Checklist Informatiebeveiliging' van het GvIB in uw bezit hebt. Bij dat boek zit achterin een diskette met daarop de in dat boek besproken checklist als Word en als PDF bestand. Als u dat boek gekocht hebt dan kunt u een door de auteur gemodificeerde versie van die checklist downloaden. In die versie zijn kolommen voor G(edeeltelijk) en O(nbekend) toegevoegd en is een aantal fouten weggenomen. Het Excel spreadsheet met de verwerking van de Self Assessment van deel I van de CvIB gaat uit van de gemodificeerde checklist. Voor de toegang tot de met een wachtwoord beveiligde bestanden moet JavaScript in uw webbrowser enabled zijn.

Om in het bezit te komen van het wachtwoord om de gemodificeerde checklist te kunnen downloaden moet u mij een bewijs per e-mail zenden waarmee u mij overtuigt dat u het GvIB boek inderdaad in uw bezit heeft. U moet mij bijvoorbeeld een kopie van de factuur toezenden of u zendt mij het bestand 'ChecklistWord.doc' welke u op de diskette bij het GvIB boek aantreft. Ik zend u dan per omgaande het wachtwoord.

Boek over Standaardisatie, normalisatie en certificering. Beschrijft de afweging tussen standaard en maatwerk.

Standaardisatie & Normalisatie

H.J. de Vries en C.A.J. Simons

Academic Service

ISBN 90 5261 430 X

"Als een bedrijf kiest voor een standaardoplossing, dan wordt bij voorkeur gebruik gemaakt van externe normen, omdat dan zowel binnen als buiten het bedrijf de kans op begrip en acceptatie het grootst is."

SP 800-12 An Introduction to Computer

Security: The NIST Handbook

SP 800-18 Guide for Developing Security

Plans for Information Technology Systems

SP 800-26 Security Self-Assessment Guide

for Information Technology Systems

SP 800-27 Engineering Principles for

Information Technology Security

SP 800-30 Risk Management Guide for

Information Technology Systems

SP 800-33 Underlying Technical Models for

Information Technology Security

SP 800-34 Contingency Planning Guide for

Information Technology Systems

SP 800-47 Security Guide for

Interconnecting Information Technology Systems

"Vanwege de vertaling sluiten juridisch-organisatorische aspecten, zoals die in de tekst verwoord zijn, met name in hoofdstuk 12, niet altijd aan bij de Nederlandse bedrijfsvoering en juridische praktijk. Hier zal separaat een speciale uitgave aan gewijd worden."

Heeft u een fout in het boek ontdekt zend dan een e-mail aan de auteur (zie link onderaan de pagina).

Ing. Ernst J. Oud CISA is projectleider geweest bij een aantal

projecten waarin de Code voor Informatiebeveiliging met succes is ingevoerd.

Daarnaast adviseerde hij als senior consultant business continuity organisaties

met vraagstukken op het gebied van ICT continuïteit. Op dit moment is hij

werkzaam als IT Security Officer bij Urenco Nederland

B.V. in Almelo; een BS7799

gecertificeerd industrieel productiebedrijf.

Ing. Ernst J. Oud CISA is projectleider geweest bij een aantal

projecten waarin de Code voor Informatiebeveiliging met succes is ingevoerd.

Daarnaast adviseerde hij als senior consultant business continuity organisaties

met vraagstukken op het gebied van ICT continuïteit. Op dit moment is hij

werkzaam als IT Security Officer bij Urenco Nederland

B.V. in Almelo; een BS7799

gecertificeerd industrieel productiebedrijf.

Dhr. Oud is lid van de NEN normcommissie 381027 en het Centraal

College van Deskundigen - Informatiebeveiliging. Beide spelen een belangrijke

rol bij de Code voor Informatiebeveiliging in Nederland. Daarnaast is hij docent

van de NEN cursus informatiebeveiliging en kerndocent

voor de module Service Continuity Management bij de masters opleiding informatiebeveiliging

Euforce aan

de TU Eindhoven.![]() Zend

een e-mail aan de auteur of

Zend

een e-mail aan de auteur of ![]() ga

naar zijn homepage.

ga

naar zijn homepage.

(c) 2002, Ernst J. Oud ---

Versie 0.2 - 15 november 2002